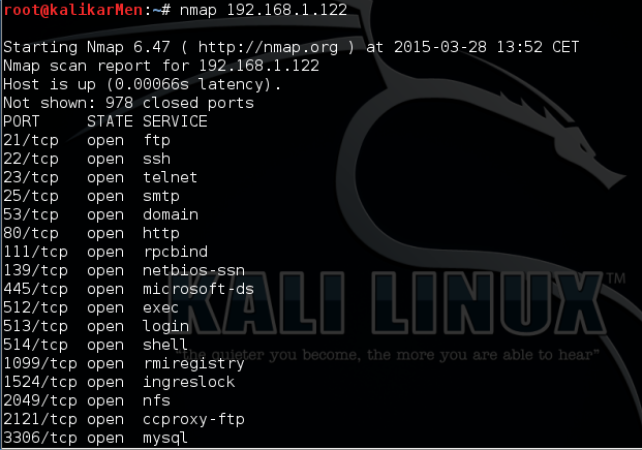

Nell’analisi delle vulnerabilità di un sistema di rete, è indispensabile sapere quali porte sono in uso su un determinato client e quali potenzialmente a rischio attacco. Questo tipo di analisi viene chiamato “Port Scanning” e, uno degli applicativi più in uso a cui fare riferimento è sicuramente NMap. Vediamo nel dettaglio come funziona. Accertiamoci di avere attive entrambe le macchine virtuli evidenziate nell’articolo “Sicurezza Informatica” e, dal terminale di Kali Linux, scriviamo nmap 192.168.1.122, cioè l’indirizzo IP della macchina virtuale metasploitable. Come si potrà riscontrare di seguito, verranno elencate le porte aperte (o eventualmente chiuse) con il relativo servizio in uso su quella determinata porta (vedi fig).

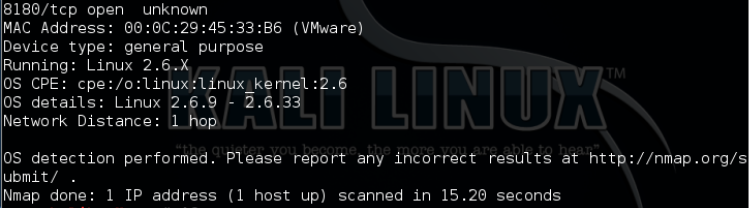

In realtà NMap ha innumerevoli parametri opzionali che possono essere usati. Se per esempio digitiamo da terminale nmap -O 192.168.1.122, dopo lo scanning delle porte, NMap riporterà (parametro -O) il sistema operativo (se identificato) in uso per l’IP indicato (vedi fig)

Se vogliamo conoscere tutte le opzioni possibili di NMap, dobbiamo scrivere da terminale il comando nmap –help.

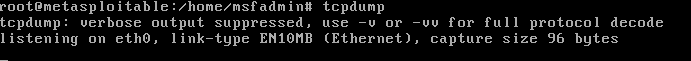

Un altro tool comune per l’analisi delle vulnerabilità é tcpdump. Questo tool consente di intercettare pacchetti e trasmissioni con tecniche di sniffing, fornendo informazioni utili sul traffico effettuato sulla rete. Per avere un idea più chiara delle informazioni che può fornirci tcpdump, ricorriamo al nostro ambiente di test e dalla “metasploitable”, con privilegi di root, eseguiamo il terminale e scriviamo tcpdump (vedi fig)

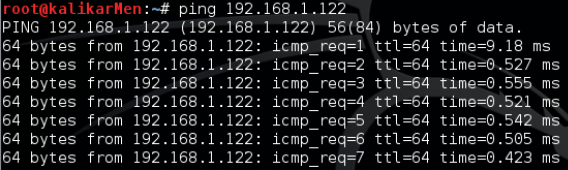

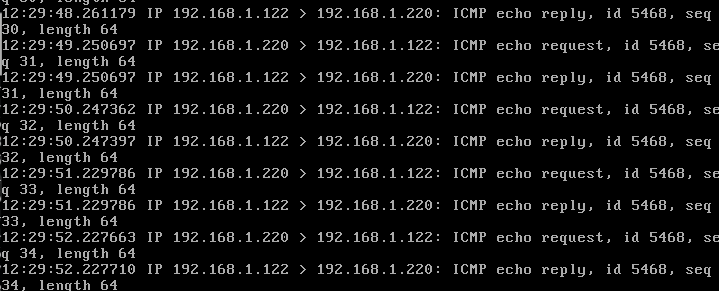

tcpdump si metterà “in ascolto” sulla nostra scheda di rete (eth0) intercettando tutto il traffico in ingresso/uscita e se non cifrato, verranno visualizzate informazioni utili per eventuali analisi di sicurezza. Lasciandolo in ascolto, passiamo su Kali Linux e, da terminale, effettuiamo un ping verso la metasploitable (vedi fig)

Ritornando al terminale della metasploitable, vedremo finalmente il traffico intercettato con tutti i dettagli del caso (il tipo di protocollo utilizzato ICMP, l’indirizzo del PC sorgente, etc.).

mennellablog.info

mennellablog.info